Es vergeht kaum ein Tag, an dem nicht in den Medien über Datenklau durch Phishing, Trojaner und Co. berichtet wird. Auch die RWTH Aachen University ist in den letzten Wochen attackiert worden. Bereits seit mehreren Monaten werden unsere Postfächer mit SPAM-Mails überflutet. Für uns als IT-Provider der RWTH Aachen bedeutet dies, dass wir Euch nicht in die Phishing-Fallen und weitere Gefahren laufen lassen wollen.

In diesem Blogbeitrag findet Ihr alles, was Ihr wissen müsst, um Eure Daten und Postfächer vor Phishing zu schützen, damit es gar nicht erst zum Datenklau kommt!

Was bisher geschah: Phishing-Attacke mit gefälschter RWTH Mail App

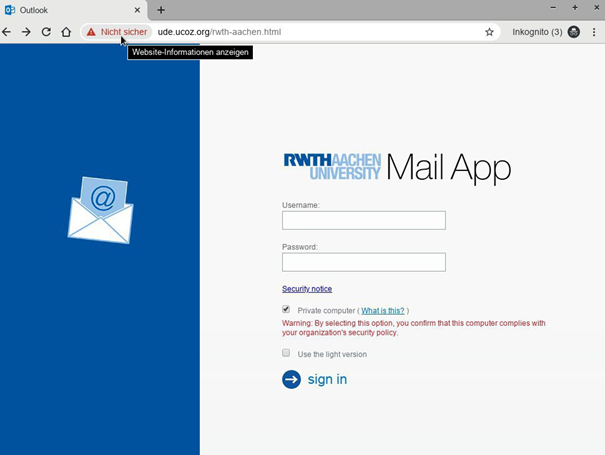

Am 29.01.2020 sind 1.418 RWTH-E-Mail-Konten im Rahmen einer Phishing-Attacke kontaktiert worden. Die RWTH-Angehörigen erhielten E-Mails, die unter anderem einen Link zu einer gefälschten Weboberfläche enthielten, die der RWTH-Login-Maske zur RWTH Mail App zum Verwechseln ähnlich sah. Mit dem bloßen Auge ist die Fälschung der RWTH Mail App kaum zu erkennen.

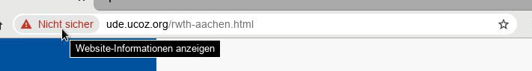

Augen auf im Webgebrauch: Gefälschte Weboberfläche der RWTH Mail App. Der jüngste Phishing-Versuch. Die URL zeigt eindeutig, dass es sich nicht um eine offizielle RWTH-Webanwendung handelt.

Quelle: Eigene Darstellung

Die Folge

Gibt man seine Zugangsdaten in diese gefälschte Login-Maske ein, werden diese unverschlüsselt abgegriffen. Damit hat der Angreifer Zugriff auf Deine Mailbox –und wahrscheinlich noch vielem mehr.

Bei der RWTH Mail App handelt es sich um eine der meist genutzten Webanwendungen der Hochschule. So ziemlich alle RWTH-Angehörigen haben mindestens eine E-Mail-Adresse, die über diese Anwendung abrufbar ist. So ist es leider passiert, dass einige wenige Nutzende ihre Logindaten eingegeben haben. Im Zuge dessen sind von der zuständigen Fachabteilung alle notwendigen Schutzmaßnahmen getroffen und die Betroffenen informiert worden. Grundsätzlich kann so etwas jedem passieren. Wichtig ist bloß der achtsame Umgang und die Meldung beim IT-ServiceDesk, wenn es sich um Sicherheitsrisiken im www handelt.

Aus diesem Anlass wurde selbstverständlich der Provider über die gefälschte Weboberfläche informiert sowie die URL gesperrt, um den Gefahrenherd so schnell wie möglich aus dem Verkehr zu ziehen.

Was Du tun kannst, um auf Nummer sicher zu gehen?

- Zunächst einmal gilt es für uns alle Websites auf ihre Echtheit zu überprüfen. Das kannst Du tun, indem Du den Link bzw. die URL überprüfst. Häufig sagt Dir bereits Dein Browser, dass es sich wohlmöglich um eine nicht sichere Seite handelt. Das rote Ausrufezeichen ist Dein zusätzlicher Warnhinweis.

- Ist Dir die vermeintliche RWTH-URL nicht bekannt oder sogar auffällig? Dann melde sie bitte umgehend dem IT-ServiceDesk.

Sowohl der Browser als auch die URL zeigen an, dass es sich um eine nicht sichere Seite handelt. Daher schaut bitte explizit in die Browserzeile!

Quelle: Eigene Darstellung

- Die RWTH Single Sign-On-Anwendungen wie zum Beispiel RWTHmoodle, RWTHonline oder der RWTH Selfservice beginnen beispielsweise immer mit „sso.rwth-aachen.de“. Im direkten Vergleich mit der gefälschten Login-Maske der RWTH Mail App wird dies nochmal deutlich (siehe oben).

- Achte bitte auch auf die korrekte Schreibweise in der URL. Schon kleine Abweichungen wie das dreifach-a https://rwth-aaachen.de/ sind potenzielle Gefahrenstellen

- Wenn Du dir nicht sicher bist und auf eine vertrauenswürdige Quelle zurückgreifen möchtest, dann rufe zunächst IT Center Help auf. Hier haben wir nicht nur die Anleitungen zu unseren IT-Services parat, sondern auch immer die Links zu den Anwendungen.

- Vom My IT Center-Portal aus kommst Du aber auch auf eine Vielzahl von Webanwendungen, die an der RWTH Aachen genutzt werden.

- Lies dir auf jeden Fall die Sicherheitshinweise durch, die wir auf IT Center Help hinterlegt haben. Hier erfährst Du, wie man im Detail eine Website auf ihre Echtheit überprüft.

Phishing-Website ist weg. Und nun?

Eine gefälschte Website kommt selten allein. Immer wieder werden gefälschte Websites erstellt, um Daten abzugreifen. Wir halten Euch auf dem Laufenden über alle uns zur Verfügung stehenden Kanäle, rund um das Thema Phishing und Sicherheit im Netz. Deswegen empfehlen wir, regelmäßig unsere Aktuelles Meldungen und Social Media Beiträge im Blick zu behalten.

Mit den Anleitungen, Screenshots und Handlungsempfehlungen und aktuellen Informationen tun wir was wir können, um euch vor Phishing und Co. zu schützen.

Hier nochmal alle wissenswerten Links und Quellen im Überblick:

- RWTH Mail App: https://mail.rwth-aachen.de/owa

- My IT Center-Portal

- Aktuelles Meldungen auf der IT Center Homepage

- Sicherheitshinweise auf IT Center Help

- Kontakt zum https://www.itc.rwth-aachen.de/go/id/ljdv

Lasst euch auch nicht die Videos vom KIT entgehen zum Erkennen von gefährlichen Anhängen und Links:

Verantwortlich für die Inhalte dieses Beitrags sind Nicole Filla und Thorsten Kurth.

Wie sehr kann man eigentlich suggerieren, dass Seiten, die https machen, legitim sind? Welch ein Glück, dass sich die Phisher keine teuren Zertifikate leisten können!

(ja, mir ist bewusst, dass das nirgends im Text steht, aber die Bilder legen genau das nahe und wer liest schon den Text?)

Hallo Frank Nord,

vielen Dank für den Kommentar zu unserem Phishing-Beitrag. Wir möchten die Frage sehr gerne beantworten, benötigen diesbezüglich noch einige nähere Informationen. Wir möchten unsere Leser so gut wie möglich informieren und freuen uns daher über eine Rückmeldung.

Lassen Sie uns gerne wissen, an welcher Stelle genau die Suggestion naheliegt, dass „https“ als Indikator auf legitime und somit unbedenkliche Seiten schließen lässt? Unser Ziel ist es, unseren Lesenden alle notwendigen Tipps mitzugeben, um sicher auf RWTH-Seiten im www unterwegs zu sein.

Viele Grüße

das IT Center-Blogteam