In den letzten Wochen kam es vermehrt zu Spear-Phishing-Angriffen auf RWTH-Mailadressen. In diesem Beitrag möchten wir euch auf diese Angriffe aufmerksam machen und erklären, wie ihr Spear-Phishing-E-Mails erkennen könnt. Ihr habt eine Spear-Phishing-E-Mail an eure RWTH-E-Mail-Adresse erhalten? Wir erklären euch, wie ihr am besten vorgehen solltet.

Was ist Spear-Phishing?

Beim sogenannten Spear-Phishing handelt es sich um eine spezielle Art von Phishing-Angriffen. Im Allgemeinen werden bei Phishing-Angriffen gefälschte E-Mails versandt, um Personen dazu zu bringen, auf einen Betrug hereinzufallen. Bei herkömmlichen Phishing-Angriffen werden die Empfänger nach dem Zufallsprinzip ausgewählt. Im Gegensatz dazu werden bei Spear-Phishing-Angriffen die besagten E-Mails jedoch ganz gezielt verschickt. Dabei können bestimmte Unternehmen, Organisationen und unter Umständen sogar Einzelpersonen ins Visier genommen werden. Die Opfer werden erst ausspioniert, manchmal über einen langen Zeitraum hinweg. Sobald genügend Informationen gesammelt wurden, wird mit dem Opfer Kontakt aufgenommen.

Sowohl Adresse des Absenders, Signaturen, Anrede als auch Inhalt der E-Mail können dem Opfer als täuschend echt erscheinen. Häufig wird das Opfer dabei aufgefordert, eine bestimmte Handlung zu vollziehen, etwa einen Link anzuklicken oder einen Anhang herunterzuladen. Das Ziel ist dabei immer, an Daten zu gelangen. Dem Opfer wird erst viel später klar, dass es sich dabei um eine betrügerische E-Mail handelte. Zu diesem Zeitpunkt ist es aber meist schon zu spät und das Opfer kann nicht mehr reagieren.

Aktueller Spear-Phishing-Angriff auf die RWTH und die FH Aachen

Seit einigen Tagen werden vermehrt E-Mails an Mitarbeitende der RWTH und der FH Aachen versendet, die ggf. den Inhalt alter E-Mails zitieren. Diesen E-Mails wird eine ZIP-Datei angehängt, die beim Öffnen und Eingabe eines auf der Seite dargestellten Passwortes eine Schadsoftware auf dem jeweiligen Gerät installiert.

Aus diesem Grund bitten wir Sie, in den nächsten Tagen speziell E-Mails mit einem im Anhang befindlichen ZIP-Dokument mit Vorsicht zu behandeln.

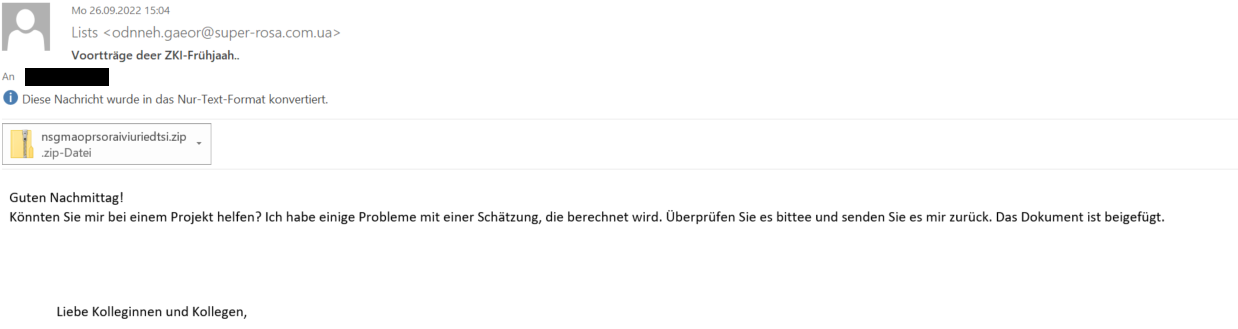

Eine solche E-Mail könnte wie folgt aussehen:

Quelle: Eigene Darstellung

Als zusätzliche Sicherheitsmaßnahme haben wir vorübergehend einen Filter eingerichtet, welcher von außen kommenden E-Mails mit einer definierten Größe herausfiltert. Infolgedessen kann es vorkommen, dass ihr E-Mails, die einen ZIP-Anhang beinhalten, nicht erhaltet. Wenn ihr beispielsweise durch die*den Absender*in einer E-Mail darauf aufmerksam gemacht werdet, dass eine E-Mail anscheinend nicht bei euch angekommen ist, dann wendet euch bitte an das IT-ServiceDesk.

Seit dem 28.09.2022 hat sich das Angriffsmuster dahingehend geändert, dass Spear-Phishing-E-Mails versendet werden, die lediglich eine URL enthalten. Beim Klick auf diese URL, wird ebenfalls Schadsoftware auf dem jeweiligen Gerät installiert.

Aktuelle Informationen und Updates hierzu können im Statusmeldungsportal nachgelesen werden.

Ich habe eine Spear-Phishing-Mail erhalten. Wie soll ich mich verhalten?

Generell ist beim Empfangen von E-Mails immer Aufmerksamkeit gefragt und die Überprüfung der Absender-E-Mail-Adresse und –Domäne auf Plausibilität. Wenn ihr eine Spear-Phishing-E-Mail erhaltet oder euch eine E-Mail einfach nur verdächtig vorkommt, solltet ihr den Fall immer an eine zuständige Stelle melden. Bei verdächtigen E-Mails an eine RWTH-E-Mail-Adresse leitet uns bitte die betreffende E-Mail als Anhang (!!) sowohl an servicedesk@itc.rwth-aachen.de als auch an spam@access.ironport.com weiter.

Mit jeder Spear-Phishing-E-Mail, die an uns weitergeleitet wird, können wir wertvolle Informationen über den Angriff sammeln. Auf diese Weise tragt auch ihr maßgeblich zur Sicherheit anderer bei. Ihr möchtet mehr über Spear-Phishing und IT-Sicherheit erfahren? Unter dem Tag IT-Sicherheit findet ihr all unsere Beiträge zu diesem Thema in übersichtlicher Form.

Verantwortlich für die Inhalte dieses Beitrags ist Stéphanie Bauens.