Quelle: Freepik

Es kommt regelmäßig vor, dass Personendaten oder andere sensible Informationen wie temporäre Kennwörter, Bewerbungsunterlagen etc. schnell übermittelt werden müssen. Da fällt die Wahl oft auf den Austausch per E-Mail. Diese Daten sind jedoch gegen den unbefugten Zugriff von Dritten zu schützen. Um dennoch den Weg via E-Mail gehen zu können, müssen die E-Mails verschlüsselt werden. Wie das funktioniert, stellen wir euch zusammen mit weiteren relevanten Informationen zu dem Thema im folgenden Blogbeitrag vor. Geht zurück zum ersten Blogbeitrag in unserer Serie und lest auch mehr über digitale Signaturen.

Was ist eine digital verschlüsselte E-Mail?

Bei einer digital verschlüsselten E-Mail wird der gesamte Inhalt (Klartext, HTML-Text, Anhänge) kryptographisch mit dem öffentlichen Schlüssel der Empfänger*innen verschlüsselt. Dies macht den Inhalt der E-Mail für alle Personen außer den Empfänger*innen unleserlich. Zum Entschlüsseln und somit zum Lesen der E-Mail wird der entsprechende private kryptographischen Schlüssel der Empfänger*innen benötigt. Solange der private Schlüssel der Empfänger*innen „privat“ bleibt, das heißt niemals weitergegeben wird, bleibt auch der E-Mail-Inhalt vertraulich.

Quelle: Freepik

Wie wird eine E-Mail verschlüsselt?

Empfänger*innen müssen zunächst einmal ein kryptographisches Schlüsselpaar besitzen. Ein Schlüsselpaar besteht aus dem privaten und dem öffentlichen Schlüssel, die algorithmisch verbunden und einzigartig sind. Ein solches kryptographisches Schlüsselpaar kann durch die Beantragung eines Public-Key-Zertifikates (auch X.509, S/MIME oder Nutzerzertifikate genannt) zum Beispiel an der RWTH Aachen über das RA-Portal erzeugt werden.

Daraufhin muss dieses Zertifikat in Form einer .p12-Datei in die eigene E-Mail-Anwendung (z.B. Outlook, Thunderbird) eingebunden werden. Dadurch sind sowohl der private als auch der öffentliche Schlüssel in der E-Mail-Anwendung bekannt. Somit kann auch die erhaltene verschlüsselte Nachricht mit Hilfe des privaten Schlüssels wieder entschlüsselt und damit lesbar gemacht werden.

Öffentliche kryptographische Schlüssel von Empfänger*innen

Es gibt zwei Wege, den öffentlichen Schlüssel von Empfänger*innen zu erhalten: Die erste Möglichkeit ist das Austauschen von digital signierten E-Mails. Absender*innen müssen somit dem Empfänger*innen zunächst einmal eine digital signierte E-Mail zusenden.

Dadurch erhält man Zugriff auf den öffentlichen Schlüssel, der Teil des Nutzerzertifikats der Absender*innen ist. Folglich kann die eigene E-Mail-Anwendung der Empfänger*innen diesen öffentlichen Schlüssel aus der erhaltenen E-Mail im Hintergrund automatisch extrahieren und ihn für den späteren Versand von verschlüsselten E-Mails speichern.

Die zweite Möglichkeit besteht darin, ein spezielles Adressbuch, das sogenannte LDAP-Adressbuch, in das eigene E-Mail-Programm einzubinden. In diesem Adressbuch sind üblicherweise die E-Mail-Adressen samt der zugehörigen Public-Key-Zertifikaten gespeichert. Zusätzlich ist oftmals auch der Name der Person gespeichert. Diese Option erlaubt den direkten Versand von verschlüsselten E-Mails ohne vorherigen Handshake (Empfangen einer signierten E-Mail). Mehr zum LDAP-Adressbuch berichten wir euch im noch folgenden dritten Teil der Reihe „Sicherheit im E-Mail-Verkehr“.

Wie erhalte ich eine verschlüsselte E-Mail?

Damit man selbst eine verschlüsselte Antwort erhalten kann, ist es notwendig, auch ein kryptographisches Schlüsselpaar zu besitzen. Zusätzlich sollte die E-Mail an die Empfänger*innen nicht nur verschlüsselt, sondern auch signiert sein. So haben die Empfänger*innen ebenfalls die Möglichkeit, den Absender*innen verschlüsselt zu antworten. Alternativ geht es auch, wenn ihr selbst in einem LDAP-Adressbuch mit E-Mail-Adresse und Public-Key-Zertifikat geführt werdet (mehr dazu in Teil 3). Besitzt nur eine Seite einen kryptographischen Schlüssel (S/MIME oder Nutzerzertifikat), ist folglich die Verschlüsselung auch nur in eine Richtung möglich.

Digital verschlüsselte E-Mails erkennen und lesen

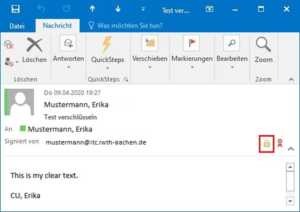

Die E-Mail-Anwendung der Empfänger*innen erkennt an dem E-Mail-Header (digitaler Umschlag), dass die empfangene E-Mail digital verschlüsselt wurde (S/MIME-verschlüsselte Nachricht). Die Empfänger*innen selbst erkennen eine verschlüsselte E-Mail an dem Schloss-Symbol in der E-Mail-Navigationsleiste.

Quelle: IT Center Help

Wurde die E-Mail auf Absendeseite mit dem öffentlichen Schlüssel der Empfangsseite verschlüsselt, so kann der Inhalt der E-Mail auf Empfangsseite mit dem eigenen privaten Schlüssel entschlüsselt und somit „gelesen“ werden. Andernfalls wird die E-Mail in der Regel als leere E-Mail angezeigt. Dass die Schlüssel nicht zusammengehören und eine leere E-Mail angezeigt wird, kann unter anderem auch bei einem Rechnerwechsel vorkommen. Das liegt daran, dass die Empfänger*innen den eigenen privaten Schlüssel noch nicht in der E-Mail-Anwendung eingebunden haben. Hierbei ist zu beachten, dass alle alte .p12-Dateien portiert werden.

Verantwortlich für die Inhalte dieses Beitrags sind Mirko Koch, Bernd Kohler, Jelena Nikolić und Katerina Papachristou