Quelle: Eigene Darstellung

Warum das Thema so wichtig ist

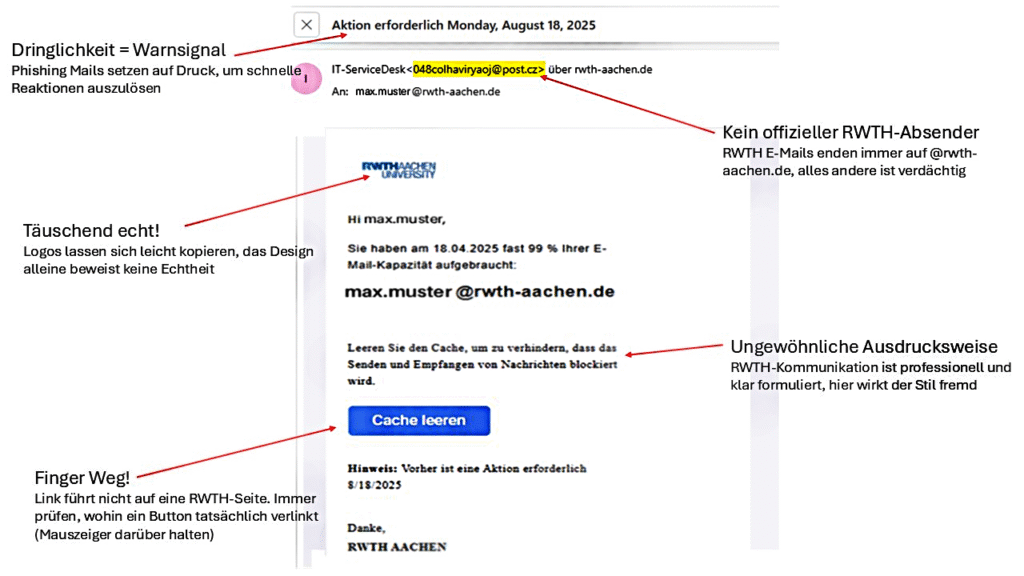

Phishing-E-Mails gehören zu den häufigsten Cyberangriffen – auch an Hochschulen. Angreifer*innen versuchen, über täuschend echt wirkende Nachrichten an Passwörter, persönliche Daten oder Zugang zu Systemen zu gelangen. Oft wirken diese Nachrichten offiziell: Sie enthalten Logos, Signaturen und Absenderadressen von bekannten Institutionen wie der RWTH Aachen. Genau das macht sie so gefährlich.

In diesem Beitrag zeigen wir euch, wie solche Phishing-Nachrichten aufgebaut sind und welche Hinweise euch helfen, sie frühzeitig zu erkennen. Außerdem stellen wir aktuelle Beispiele aus der RWTH vor, damit ihr besser einschätzen könnt, wie echt diese E-Mails oft wirken.

Beispiele aus der Praxis

In den letzten Wochen kursierten an der RWTH verschiedene betrügerische E-Mails mit Betreffzeilen wie:

- „Aktion erforderlich. Ihr E-Mail-Speicher ist fast voll“

- „E-Mail-Verifizierung erforderlich“

- „Ihr Konto läuft ab, bitte Cache leeren“

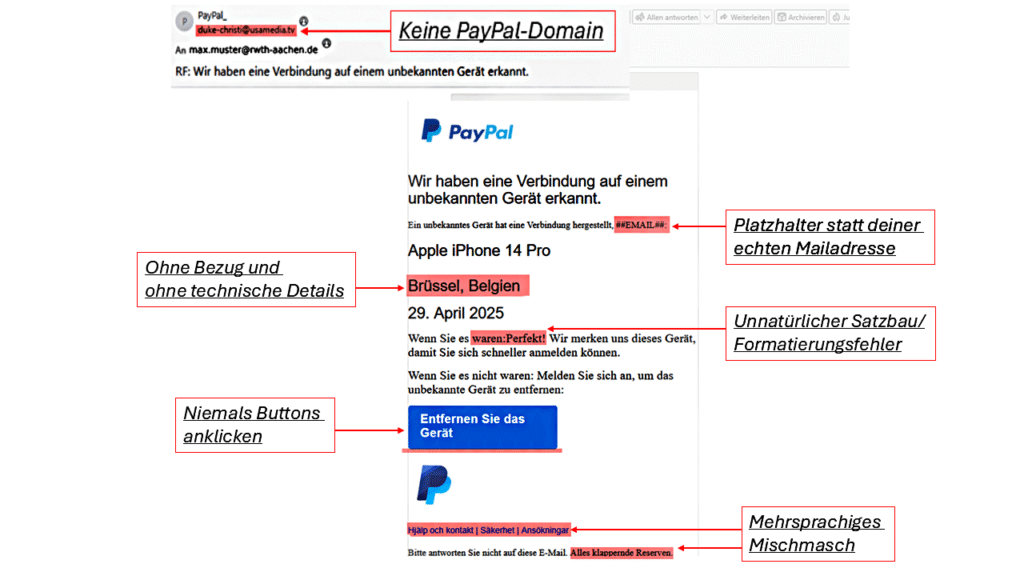

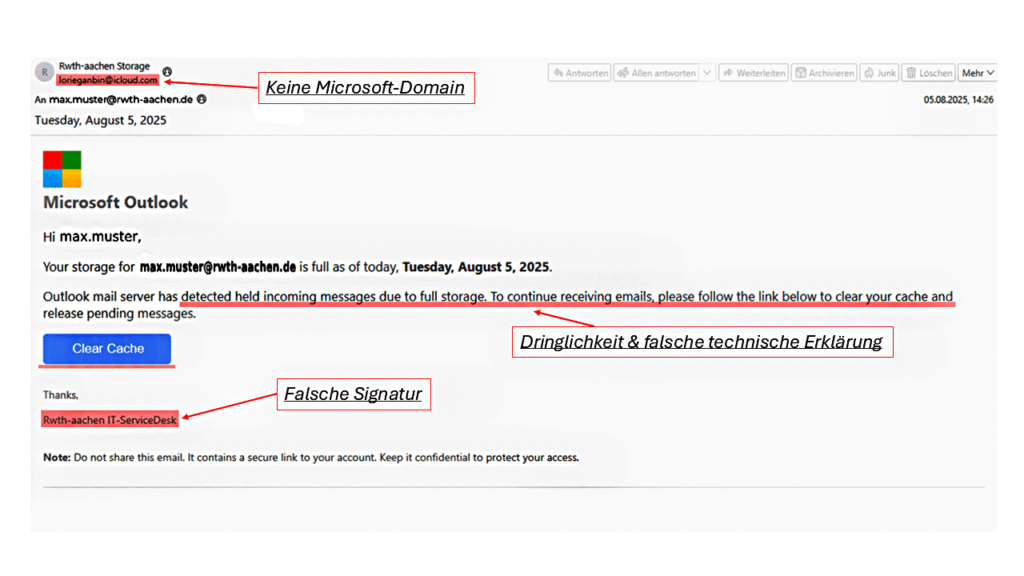

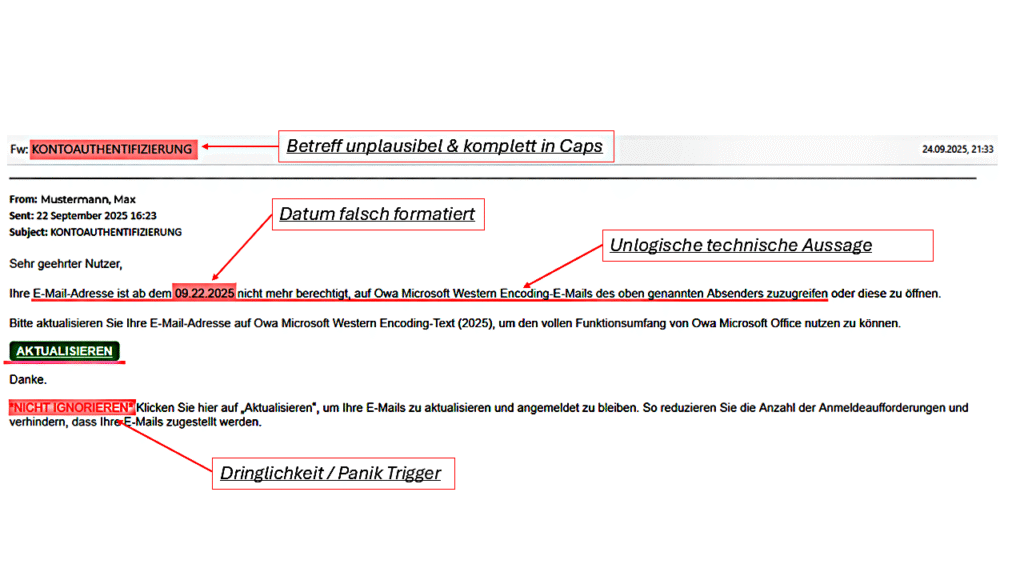

Diese Nachrichten nutzten Logos, Farben und Sprache der RWTH oder von Microsoft, um Vertrauen zu wecken. Bei genauem Hinsehen verraten sie sich jedoch durch typische Warnsignale.

Wichtige Erkennungsmerkmale

1. Dringlichkeit oder Drohung

Formulierungen wie „Ihr Konto wird gesperrt“ oder „Bitte sofort handeln“ sollen Stress erzeugen. Offizielle Stellen verwenden solche Aufforderung nicht.

2. Falsche oder ungewöhnliche Absenderadresse

Auch wenn der Anzeigename vertrauenswürdig wirkt, verrät die tatsächliche E-Mail-Adresse oft den Betrug. Stimmen Anzeigename und Domain nicht überein, handelt es sich in der Regel um Phishing.

3. Unlogische oder unprofessionelle Formulierungen

Technische Begriffe werden falsch oder untypisch eingesetzt. Auf diese Weise lassen diese sich schnell entlarven.

4. Fragwürdige Links oder Buttons

Ein Mouse-over auf Links zeigt die tatsächliche URL. Führen diese zu einer unbekannten oder merkwürdigen Domain, nicht klicken!

5. Visuelle Nachahmung

Viele Phishing-E-Mails sehen professionell aus. Logos, Farben und Layout lassen sich leicht kopieren. Entscheidend sind jedoch Absender und Link, nicht das Design.

6. Im Zweifel nachfragen

Bei Unsicherheit hilft eine kurze Rückfrage – idealerweise über einen anderen Kommunikationsweg wie Telefon – bei der angeblichen absendenden Person. So lässt sich schnell klären, ob es sich um eine legitime Anfrage handelt.

Weitere Beispiele

Diese Beispiele zeigen typische Phishing-Merkmale, die in aktuell kursierenden E-Mails zu finden sind. Die markierten Bereiche verdeutlichen, worauf ihr achten solltet, etwa falsche Absender, unlogische Formulierungen, Platzhalter, Dringlichkeitsmeldungen oder verdächtige Links. Wenn man diese Merkmale kennt, lassen sich betrügerische Nachrichten schnell erkennen.

Es muss jedoch nicht immer ein Link direkt in der E-Mail versteckt sein. Auch Anhänge – etwa Kalenderdateien im .ics-Format – können schädliche Links enthalten. Ebenso können QR-Codes auf einen gefährlichen Inhalt verweisen. Hier gilt besonders: Einen gescannten QR-Code niemals ungeprüft folgen .

Phishing beschränkt sich außerdem nicht nur auf E-Mails. Auch Social-Media-Plattformen wie LinkedIn sind zunehmen betroffen. Angreifer*innen nutzen dort gefälschte Profile oder Direktnachrichten, um Vertrauen zu gewinnen und schädliche Links zu verbreiten.

Euer Beitrag zu mehr IT-Sicherheit

Meldet bitte verdächtige Fälle dem IT Center: Einfach die betreffende E-Mail als Anhang sowohl an das IT-ServiceDesk als auch an spam@access.ironport.com weiterleiten. Auf diese Weise könnt auch ihr einen großen Beitrag zur IT-Sicherheit leisten und unsere SPAM-Filter verbessern.

Ihr wollt mehr über Phishing und IT-Sicherheit erfahren? Dann schaut gerne bei unseren Blog-Beiträgen sowie in unserem Dokumentationsportal IT Center Help vorbei.

Verantwortlich für die Inhalte dieses Beitrags ist Hasret Yildirim.

Schreibe einen Kommentar