Quelle: Pixabay

Cluster-Nutzende aufgepasst!

Zur Vorbereitung auf höhere Sicherheitsmaßnahmen bei der Anmeldung am RWTH HPC Cluster werden eure HPC-Accounts ab dem 02. November 2022 auf die RegApp umgestellt.

Was steckt dahinter und was wird sich für euch ändern?

Die RegApp ist eine vom KIT (Karlsruher Institut für Technologie) entwickelte Anwendung, welche eine abgesicherte Anmeldung durch eine Zwei-Faktor-Authentifizierung ermöglicht.

RegApp wird zukünftig die Service-Passwörter und ssh-Schlüssel der HPC-Nutzenden verwalten und auf freiwilliger Basis eine Multi-Faktor-Authentifizierung anbieten.

Ab heute, dem 02. November 2022, startet die Pilotphase zur Vorbereitung auf die zukünftigen erhöhten Sicherheitsmaßnahmen.

Für euch ändert sich während dieser Pilotphase nicht viel.

Die Umstellung der RWTH-HPC-Accounts vom Self-Service auf die RegApp verläuft zunächst recht unauffällig.

Das Einloggen auf den meisten Log-in-Knoten bleibt wie bisher. Lediglich auf dem Knoten login18-4.hpc.itc.rwth-aachen.de wird die Zwei-Faktor-Authentifizierung aktiviert sein.

Der größte Unterschied dieser Umstellung macht sich bei der Kennwortvergabe eures HPC-Accounts bemerkbar.

Die Kennwörter für die HPC-Accounts werden nun nicht mehr über den Selfservice, sondern über die RegApp vergeben.

Doch keine Sorge – eure Accounts werden im Selfservice nicht gänzlich gelöscht.

Solltet ihr im Selfservice weiterhin nach der Kennwortvergabe eures HPC-Accounts suchen, werdet ihr nun eine entsprechende Weiterleitung finden.

Da es sich zunächst um eine Pilotphase handelt, ist die Zwei-Faktor-Authentifizierung zunächst nicht mit einer erhöhten Sicherheit verbunden, da das Einloggen weiterhin auf allen Frontend-Knoten möglich ist. Die aktuelle Phase soll lediglich dazu dienen, dass ihr euch mit den neuen Arbeitsabläufen vertraut machen könnt. Sobald die RegApp in den Regelbetrieb übergeht und die Pilotphase ca. Anfang 2023 abgeschlossen ist, wird durch diese weitere Authentifizierung der Log-in auf dem Cluster für euch noch sicherer! Die Verwendung des zweiten Faktors bleibt aber auch in 2023 zunächst optional.

Erster Einblick

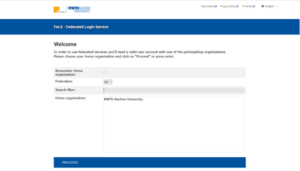

Login

Der RegApp Log-in erfolgt über den RWTH Single Sign-On (SSO) nachdem ihr eure Heimatorganisation angegeben habt.

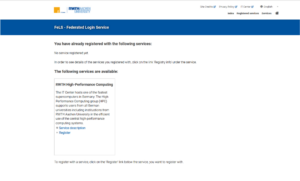

Dashboard

Nach dem erfolgreichen Log-in gelangt ihr zum Dashboard.

Hier könnt ihr eure bereits registrierten Services sowie die zur Registrierung verfügbaren Services sehen. Dies ist derzeit auf das High Performance Computing (HPC) Konto beschränkt.

Unter dem Menübandpunkt Index findet ihr Links zu den verschiedenen Funktionalitäten.

All diese Eigenschaften und Informationen zur Pilotphase der RegApp findet ihr gesammelt in unserer Dokumentation, die stetig auf dem neuesten Stand gehalten wird.

Hintergrundwissen – Was ist die Zwei-Faktor-Authentifizierung?

Wir alle wissen, was wir für den Zugang zu den meisten Websites benötigen: unseren Benutzernamen und unser Passwort. Mit diesem Datenpaar authentifizieren wir uns. Wir teilen dem Computer über unseren Benutzernamen mit, wer wir sind. Dann beweisen wir mit dem dazugehörigen geheimen Kennwort, dass wir wirklich derjenige sind, für den wir uns ausgeben. Dies ist jedoch keine sehr sichere Methode, um Ressourcen oder Inhalte zu schützen. Viele Menschen verwenden dieselbe Kombination aus Benutzername und Kennwort für mehrere Websites und können ihre Zugangsdaten preisgeben, wenn eine dieser Websites gehackt wird. Auch leicht zu erratende Kennwörter sind leider keine Seltenheit.

Um den Schutz zu verstärken, kann ein zweiter Identitätsnachweis erforderlich sein.

Benutzername/Passwort ist ein Faktor des Typs Wissen: Ihr authentifiziert euch, indem ihr beweist, dass ihr etwas wisst.

Multi-Faktor-Authentifizierung (MFA) ist die Kombination von mindestens zwei Faktoren, die idealerweise aus verschiedenen Typen bestehen. Ein Beispiel ist die TAN für das Internetbanking – man verwendet zunächst Benutzername/Passwort und muss dann einen zweiten Code eingeben, der entweder mit einer TAN-Generator-App auf dem Smartphone oder mit der Karte und einem externen TAN-Generator erzeugt wird.

Natürlich bedeutet die MFA nicht, dass ihr einen unsicheren ersten Faktor wählen könnt, um euch diesen besser zu merken (Passwort 123456).

Denn wenn ihr euch für einen unsicheren ersten Faktor entscheidet, habt ihr nur noch einen einzigen (zuverlässigen) Faktor, mit dem ihr euch authentifizieren könnt. Sollte dieser verloren gehen, kann das euer Konto gefährden.

Verantwortlich für die Inhalte dieses Beitrags ist Dunja Gath und Tim Cramer.