Im Blogbeitrag letzte Woche zur SPAM-Welle haben wir kurz das Thema „Botnetz“ angeschnitten. Was sich hinter diesem Begriff genau verbirgt und wie ein „Botnetz“ funktioniert, erklären wir in diesem Beitrag.

Was ist ein Bot und wie entsteht ein Botnetz?

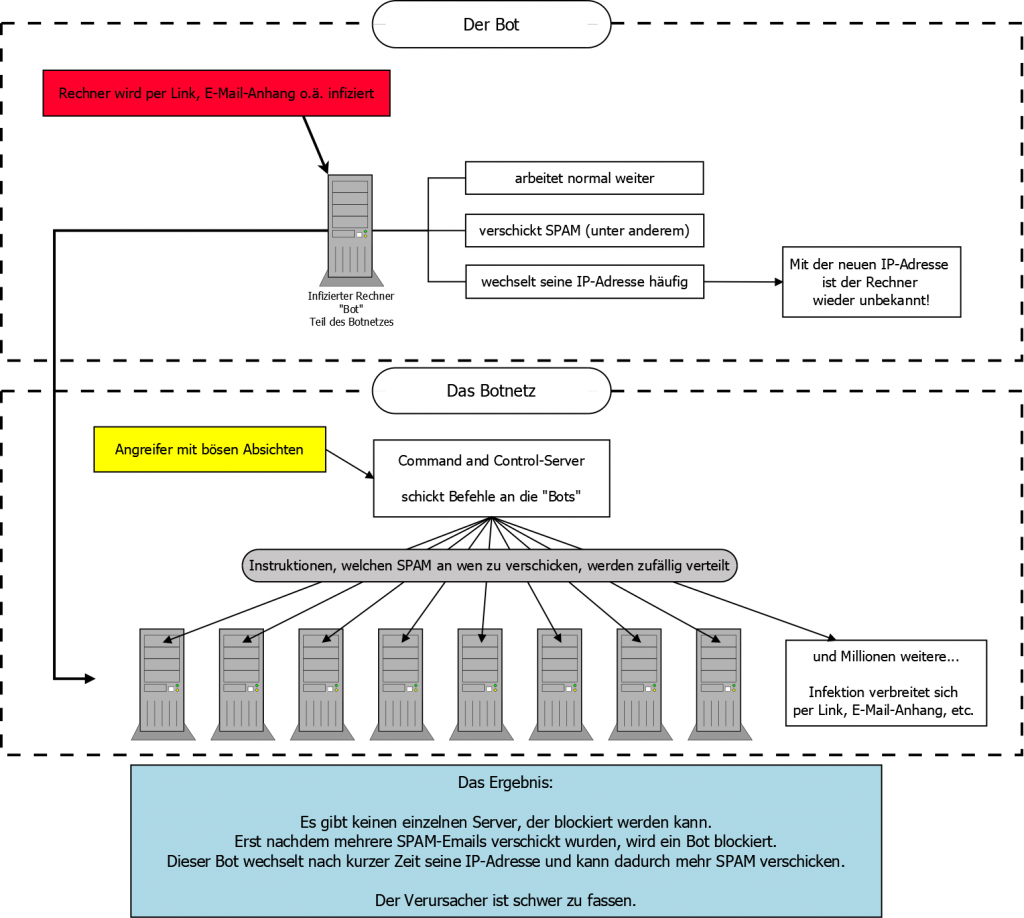

Rechner, die durch eine schädliche Software („Malware“) von externen Nutzenden ganz oder teilweise kontrolliert werden, bezeichnet man als „Bot“. Dies ist der Fall, wenn ein Rechner mit der Malware infiziert wird. Oft geschieht die Infizierung mit der schädlichen Software durch SPAM-E-Mails mit einem Link oder E-Mail-Anhang. Wer einen solchen Link oder Anhang öffnet, infiziert seinen Rechner. Nutzende bemerken die Infizierung für gewöhnlich nicht, da die Belastung für den Rechner nicht allzu hoch ist und es somit zunächst augenscheinlich keine großartigen Veränderungen gibt.

Böswillige User machen sich dadurch die Rechner anderer verfügbar. Über einen Command and Control-Server kann der Angreifer den infizierten Rechner so steuern, dass weitere schädliche E-Mails versendet werden. Durch den Schneeball-Effekt werden nun weitere Rechner infiziert, die wiederum andere Rechner infizieren. Ein Bot allein kann nicht viel Schaden anrichten. Das Problem besteht darin, dass sich eine hohe Zahl an Bots aufbaut.

Das Ergebnis: Es entsteht ein regelrechtes Netz aus infizierten Rechnern, das „Botnetz“. Dies besteht dann nicht nur aus ein paar Hundert, sondern meist aus Millionen von Rechnern. Auf diese Weise breitet sich die Infektion immer weiter aus.

Die Betreiber der Botnetze und IT-Security-Entwickler kämpfen ständig gegeneinander – vergleichbar mit einem biologischen Virus und dem Immunsystem: Während sich die Infektion ausbreitet, analysieren Sicherheitsexperten die schädliche Software und beheben Sicherheitslücken, durch die die Angreifer ins System eindringen konnten. Die Administratoren bereinigen im Zuge dessen infizierte Rechner zur Bekämpfung der Infektion. Es wird jedoch immer irgendwo einen infizierten Rechner geben, der wieder andere Rechner ansteckt.

Ein zusätzliches Problem besteht daran, dass die Schadsoftware ständig modifiziert wird. Dadurch werden neue Sicherheitslücken aufgetan und „gesunde“ Rechner angegriffen. Botnetze sind sehr dynamisch und wachsen beziehungsweise schrumpfen daher wie Krankheiten in ihrer Ausbreitung es auch tun. Es ist ein niemals endendes „Katz und Maus“-Spiel. Die Angriffe sind schwer zurückzuverfolgen, weil willkürlich per Zufallsprinzip Infizierer aus dem Botnetz ausgewählt werden, die die Viren via SPAM-E-Mail versenden sollen. Ein weiterer Grund dafür, weshalb die Schwachstellen für die IT-Security so schwer zu ermitteln sind.

Das System des Botnetz: Aus vielen einzelnen Rechner wird große Kraft erzeugt.

Quelle: Eigene Darstellung

Wie geht die RWTH Aachen mit Botnetzen um?

Die RWTH Aachen hat ein Filtersystem, damit so viele SPAM-E-Mails wie möglich im Vorfeld abgefangen werden und somit gar nicht erst in das Netzwerk gelangen. Das Filtersystem basiert auf Reputationswerten. Diese Werte geben an, ob ein Sender als vertrauenswürdig eingestuft werden kann. Wenn ein Absender bereits viele SPAM-E-Mails versendet hat, sinkt der Reputationswert. Ab einem gewissen Wert wird eine E-Mail gar nicht mehr vom E-Mail-Server der RWTH angenommen, sondern direkt abgewiesen nach dem Prinzip „Return to Sender“ um die RWTH-Nutzenden zu schützen.

Dieser Schutzmechanismus wird von den Konzipierenden/Entwickelnden der SPAM-E-Mails umgangen, indem die infizierten Rechner immer wieder in kurzen Zeitabständen ihre IP-Adresse ändern. Die IP-Adresse funktioniert wie eine Postadresse und macht einen Rechner eindeutig zuordenbar. Wenn ein Rechner also seine IP-Adresse ändert, ist er für die Filtersysteme wieder unbekannt und hat einen gültigen, unbedenklichen Reputationswert. Die Nachrichten des Absenders mit der scheinbar unbelasteten IP-Adresse werden regulär angenommen. Somit können wieder SPAM-E-Mails versendet werden.

Eine Reputation ist jedoch nicht in Stein gemeißelt. Wenn eine IP-Adresse mit einer schlechten Reputation für eine gewisse Zeit keine SPAM-E-Mails verschickt, steigt die Reputation langsam wieder. Die schlechte Reputation verfällt. Wenn man also lange genug wartet, werden von einem ehemals blockierten Absender wieder E-Mails entgegengenommen und ins Netzwerk gelassen. Wäre die Reputation nicht variabel, wäre es nach einer kurzen Zeit generell nicht mehr möglich E-Mails zu verschicken. Der komplette E-Mail-Verkehr käme zum Stillstand.

Was machen Botnetze sonst noch so?

Botnetze verschicken allerdings nicht nur SPAM-E-Mails, um die Internetznutzenden der Weltbevölkerung mit vollen Postfächern zu nerven.

Sie nutzen die Rechenleistung der angegriffenen Rechner zum Beispiel dazu, an Kryptowährung heranzukommen. Bekanntestes Beispiel für eine Kryptowährung ist der Bitcoin.

Die vermutlich bekanntesten Risiken von SPAM-E-Mails sind der Diebstahl und Missbrauch privater Daten und Passwörter. Hier hat die einzelne Person den Schaden. In der Wirtschaft geschehen Angriffe meist auf Firmen und deren Webseiten um einen sogenannten „Distributed Denial of Service“ („verteilte-Verweigerung-des-Dienstes“) herbeizuführen. Das Prinzip dahinter: Durch eine hohe Anzahl kleinerer Angriffe soll das große System zum Einsturz gebracht werden. Hierbei tritt ein wirtschaftlicher Verlust für das Unternehmen auf.

Sie haben Angst, dass Ihr Rechner infiziert ist? Lesen Sie hier, was Sie bei einem Verdacht tun können.

Verantwortlich für die Inhalte dieses Beitrags sind Jakob Dulian und Linda Jörres.