Kategorie: ‘IT-Security’

New Year’s IT Resolutions

Source: Freepik

We all know it: At the end of each year, many people think about things they want to change or improve in the coming year. Some people want to finally take the plunge into the gym, others are determined to learn a new language, and others are planning to eat healthier. But what about resolutions in the IT sector? You haven’t dealt with that yet? No problem! The following suggestions will help you out a little bit.

Automated SSL certificates for hosted websites

Source: Freepik

Finally, the time has come. Since December 06, 2022 hosted websites are automatically converted to “https” and provided with corresponding SSL certificates. The best thing about it? You don’t have to worry about anything anymore. Read the rest of this entry »

Computer Security Day: 5 Simple Tips to Improve IT Security

For most people, life without the Internet has long been unimaginable. Whether at home, at work or anywhere along the way – information technology is simply everywhere. However, its ubiquity also raises the question of its security. A question that experts already asked themselves back when the Internet had only just begun to develop. Since 1988, November 30 has been dedicated to IT security in many countries. The aim of this event is to raise general awareness of IT security and to educate users on the subject. To mark the occasion, we have compiled five very simple tips for more IT security in everyday life.

TSM Backup “Read Only”

Source: Own illustration

Attention!

As part of the backup transition 2022, a new platform for data backup and recovery has been built at RWTH Aachen University in the last months. Together with the manufacturers Hitachi Vantara and Commvault, the backup team of the IT Center has set up a new backup infrastructure, which in the future will not only provide the RWTH, but also other universities in NRW with the Datensicherung.nrw service.

In this context, we are gradually saying goodbye to the previous backup solution, the “TSM backup”.

The Story of the Bug

Source: Unsplash

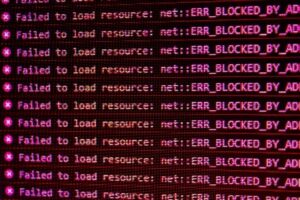

The download does not work? Probably a bug.

The lights of the WLAN router flash wildly in all possible colors? Could be a bug.

The software only throws error messages? A bug, for sure.

The term “bug” has long since crept into everyday life. Most people know it from working with electronic devices.

RegApp – Start of the pilot phase on the cluster

Email Security – Why Are Redirections Bad?

Source: Freepik

The third part of our series of articles on e-mail security deals with the identification protocol DKIM and the standard method for e-mail authentication DMARC.

In our first article and second article on the topic of e-mail security, we informed you about the origins of e-mail and the current statistics in mail traffic at RWTH. In addition, we explained what the SMTP protocol is and what problems it can cause.

The IT Center’s IT Security Measures

Source: Freepik

With technological progress and the increasing digitization of processes, the topic of IT security is gaining more and more importance. The risks associated with digitalization affect us all. Improper behavior and naivety in dealing with information technology can have serious, costly consequences. That is why the security awareness of users in particular should be actively encouraged. IT security also plays a major role at the IT Center. In this blog, for example, we repeatedly draw your attention to security risks and explain how you can be more aware when using information technology. In this post, we would like to give you an overview of the IT security measures that have been implemented at the IT Center, for both yours and our protection. Read the rest of this entry »

Artificial Intelligence – Curse or Blessing for IT Security?

Source: Freepik

We are increasingly coming across the term “artificial intelligence” (AI). Whenever we come across this term that has become a fashionable phenomenon in the media, there are regularly reports about self-thinking AI, fully autonomous means of transport or other similar applications. For many of us, it can be hard to figure out what is actually meant by the term. However, the application areas of AI that seem to be particularly popular in the media are in reality only a very small segment of the actual application field of AI. Many a user would probably even be surprised to know in which areas AI is already being implemented today. In this article, we would like to take a closer look at the term and explain what role artificial intelligence can play in the field of IT security.

Hooray, Hooray the New Backup System Is Here!

Trust is good, backup is better! If you can rely on a good backup of data and systems, you are already on the safe side. We know that this time it took a little longer than planned, but we would like to take this opportunity to thank all at RWTH Aachen University backup admins for their patience and trust. Of course, we would also like to thank our Friendly User Group, which has accompanied us since February ’22. Therefore we are even more happy to announce: We are ready to go! To the clients, install, register and assign server plan! You can read more about it in this article.